当最繁忙的港口遭遇“勒索风暴”突袭后……

2019-07-31 12:51 来源:美创

想象下,一座集散货、件杂、集装箱、多式联运业务功能于一体的现代化综合港区,突然之间成为勒索的“风暴中心”,会是什么样子?

2019年4月份,我国某大型港口就遭遇勒索病毒三次疯狂入侵。

一、港口被黑客“盯上”了

作为物流转运重要枢纽、全球化进程中的重要一环——港口,如今正在开始新一轮“码头革命”。

但在对自动化、智能化港口追寻破题之道的同时,长期以来,港口行业的防御系统脆弱却始终是个大问题,而勒索病毒的爆发更是让这一问题愈加棘手。

近些年,全球各大港口被勒索事件频发:

✦ 2017年6月29日,位于印度商业中心孟买郊区的印度最大集装箱港口因受全球新一轮勒索病毒“Petya”的影响,一直在使用人力来清理集装箱,三分之一的码头运营被迫中断····

✦ 2018年9月,美国圣地亚哥港信息系统被感染勒索软件,包括港口的进出许可无法正常发放。

勒索病毒来势汹汹,一旦被入侵,将会对港口持续运转的业务造成巨大损失,为了避免此事件的发生,该大型港口未雨绸缪,多次进行安全防护加固,更是从防删除、防加密入手,在重要数据服务器和PC端部署了美创诺亚防勒索系统,开启默认保护模式。

但2019年4月某日凌晨 ,美创技术服务工程师接到客户紧急咨询,客户发现相关信息系统疑似被勒索病毒攻击。

为及时了解情况,美创技术服务工程师第一时间在线上远程判断定位问题,与此同时,其他美创工程师在凌晨03:51抵达“现场”,采集病毒样本。

经过分析判断:客户服务器被勒索病毒攻击,同时,勒索病毒对诺亚防勒索系统本身、诺亚防勒索系统保护的文件也发起了多次的攻击。所幸的是,美创诺亚防勒索作为最后一道防线,从发现到快速拦截,有效防护住了系统重要文件,避免造成更大影响 。

二、攻击连连,这场病毒来头不小

那么,美创诺亚防勒索系统与病毒的始作俑者玩了一次怎样的“猫和老鼠”的游戏?

美创工程师在诺亚防勒索后台管理系统,通过攻击日志查询功能,对此次黑客勒索病毒的攻击时间线进行梳理,美创工程师发现,黑客对港口共发起了三次攻击:

第一轮:3月23号,黑客利用网络漏洞,通过上传payload.exe展开自动化攻击,病毒不停的尝试对文件进行加密破坏,但并未成功,诺亚防勒索第一时间进行拦截并隔离。

第二轮:4月26号18:00分,黑客攻击受阻后,开始进行远程登录客户服务器,手工上传并执行payload.exe,进行“人工投毒”。

众所周知,攻击者一旦远程登陆一台机器,就会通过工具手工关闭杀软,植入并运行勒索病毒,并继续扫描攻击局域网中的其它机器。此外由于局域网中大量机器使用弱口令和相同密码,给攻击者提供了便利。而诺亚防勒索则第一时间拦截并隔离,黑客上传并执行PChunter.exe,尝试杀掉诺亚防勒索进程,诺亚防勒索第一时间拦截并隔离。

第三轮:4月26号18:16分,黑客通过DLL注入到正常进程mstsc.exe,并在20:12分管理员远程登录后触发该恶意DLL,由于mstsc.exe在诺亚防勒索系统开启堡垒机模式前已存在,因此在20:12分之后产生大量加密文件,在该恶意DLL尝试删除重要文件时,诺亚防勒索成功拦截相应行为。

从第一轮自动化攻击到第二轮人工远程“投毒”,此次诺亚防勒索系统与勒索病毒的攻防较量,所暴露出的黑客攻击手段和行为特征,值得用户关注:

一方面,勒索病毒的传播场景将更加多样、攻击目标更加精确。

另一方面,勒索病毒不会死去,只会不断地变相繁衍,成为未来危害用户数据安全的一大重点。企业进行事中防御和事后补救,远不及事前防御更让人来得心安。

正如事后美创技术服务工程师所说:“‘江湖’上一直存在的有关于勒索病毒的信息,但不足以描述其万分之一。只有真正的遇到它时,你才能体会到,勒索病毒的攻击会多么不择手段。”

三、诺亚:让港口不再成为被勒索的“风暴中心”

然而,勒索软件的出现反应了传统杀毒软件的“软肋”,勒索病毒新变种不断产生,以及利用漏洞来避免被识别,甚至拥有自我保护机制,这使得传统基于特征码的防护方式效用大减。

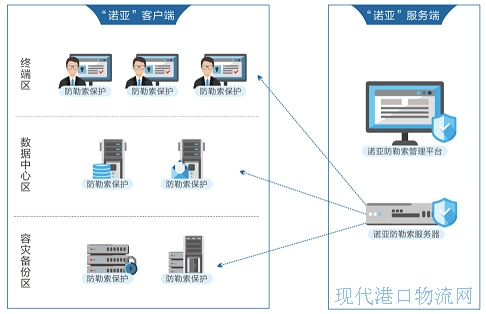

美创诺亚防勒索系统则基于零信任体系构建,采用独特的底层白名单技术,对无论是办公电脑上的类型化文档(*docx、*xlsx等),还是服务器上的数据库文件,以及哑终端(ATM、加油站等)进行主动防护。

“诺亚”并不关心病毒特征,可监控所有进程的写操作,对于非法写操作进行阻断,从而对勒索病毒的写操作进行控制,就算被植入勒索病毒,勒索病毒也无法对文件进行加密。同时支持通过白名单机制监控所有进程,精准识别文件的操作行为,确保只有被允许的合法操作才能被执行,避免勒索病毒对文件加密和修改。

从而实现:

1、主动防护已知和未知的勒索病毒,全面防范勒索病毒攻击,确保信息系统的高可用和数据安全性。

2、保护Oracle,SQL Server,MySQL,DB2等关键数据库系统在受到勒索病毒入侵时,依然保持正常运转,在极端情况下最底限保证数据不被破坏,数据不丢失。

3、统一的策略,安全管控各主机,无需额外增加安全管理和人力成本,大大节省了管理上所需花费的开销.

4、健全安全风险防护机制和积极响应机制,未雨绸缪,提高网络健壮性和抗攻击能力。

-

暂无记录